Anfang der Woche häuften sich erste Anzeichen, dass seit Monaten an einem Bug Fix gearbeitet wurde, der potentiell großen Schaden anrichten kann. Eine kleine Zusammenfassung der Ereignisse.

Womit ging es also los? Mitte 2017 haben Forscher der TU Graz eine Lösung namens KAISER für ein Problem im Chip Design moderner CPUs gefunden (und mit modern sind Chips der letzten 20 Jahre gemeint). Dies fand noch nicht besonders viel Aufmerksamkeit zu der Zeit, scheinbar wurde aber mindestens Intel darüber informiert und es gab so etwas wie ein Embargo, das Problem wurde anerkannt, bestätigt und gesagt‘: jo, aber wir können ja nun nicht alle Chips da draußen austauschen.

Die Paper zu den Lücken befinden sich hier für Spectre und hier für Meltdown.

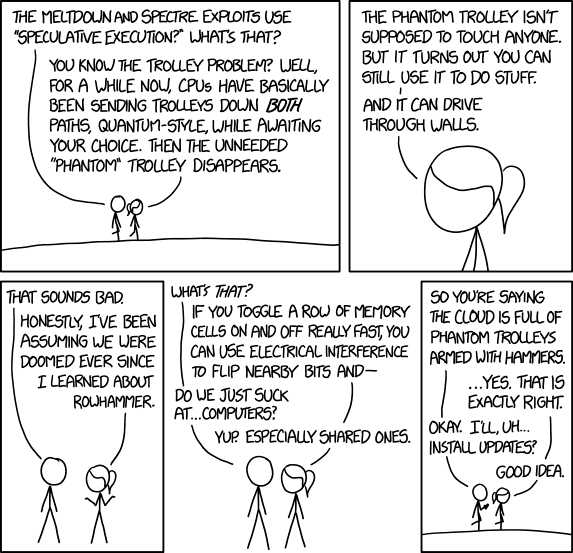

Kurz zusammengefasst lassen sich die Lücken so beschreiben: CPUs führen Befehle aus, die gar nicht ausgeführt werden sollten, sie führen Sie nur spekulativ schon mal aus, weil es ja sein könnte dass genau diese Anfrage gleich mal wichtig wird. Dabei greift die CPU auch einfach mal auf alles zu, was irgendwie erreichbar ist und kümmert sich auch nicht darum, ob diese Anfrage jetzt überhaupt erlaubt war. Die Prüfung ob die Anfrage erlaubt war findet erst einige Prozessortakte später statt, in der Zwischenzeit kann man aber damit schon mal Schaden anrichten.

Was folgte war also die Entwickler von Betriebssystemen ins Boot zu holen, um eine Software Lösung für ein Hardware Problem zu implementieren, weil man die Software ja einfach patchen kann.

Ende 2017, Anfang,und ich meine ganz am Anfang von 2018 wurden dann ein paar mehr Leute darauf aufmerksam, dass auf der Linux Kernel Mailingliste Sachen ablaufen die ein wenig seltsam waren. Auch wenn alles relativ geheim gehalten wurden, so mussten die Entwickler untereinander kommunizieren und dies geschieht teilweise über die Kernel Mailing List, und darin gab es wohl einige Anzeichen, dass da ein größeres Ding auf uns zurollt. Erstmalig erwähnt wurde dies in einem PythonSweetness Blogpost.

Zunächst wurde orakelt: Welche Prozessoren sind betroffen? Welche Betriebssysteme sind betroffen? Die kurze Antwort darauf: eigentlich alle. Es sind betroffen, Intel, AMD, ARM und IBM CPU Architekturen, wenn auch mit unterschiedlichen Schweregraden. Bei Betriebssystemen ist es ähnlich: MacOS, Windows, Linux, BSD, Android.

Das dumme an der Geschichte nun mit den Patches für das Problem ist folgendes: die CPUs sind extra so desgint, diesen nun als Bug geltenden Sachverhalt, zu implementieren um Performance zu gewinnen (in einem Zeitungsartikel einer Tageszeitung ließ sich eine Kommentatorin dazu hinab zu behaupten hier ginge es darum, dass Intel das absichtlich so gemacht habe weil dadurch der Chip schöner sei, aussehen also vor Funktion ginge). Nicht alles was hinkt ist auch ein Vergleich, man hätte auch darauf abzielen können dass man sagt: Performance geht hier vor Sicherheit.

Und da schlagen nun die Patches ein, je nach CPU und auf diesen Systemen die gepatcht werden / wurden, kann es zu Performance Einbußen kommen die zwischen 0 und 30% liegen.

Später griff dann ein erstes größeres Medium die Thematik auf: The Register. Bei deutschen Medien herrschte vorerst großes Schweigen im Walde.

Es folgten ein paar aufregende Tage, es gab immer mehr was bekannt wurde, es kamen erste Bugfixes, das Ausmaß des Problems wurde bekannter. Massenmedien griffen die Thematik auf, im Radio wurde in den Nachrichten dazu aufgefordert seine Geräte zu updaten (meist eh eine gute Idee, schade nur wenn das 1 Jahr alte Smartphone schon keine Updates mehr bekommt…).

Nach und nach kommen Software und Hardware Hersteller mit immer mehr Informationen heraus. Red Hat hat beschrieben dass auch IBM Power7, Power8 und Power9 Systeme betroffen seien. VMWare hat Patches für ihre Produkte herausgegeben.

Microsoft wird wohl am kommenden Dienstag (09.01.2018) im Zuge ihres Patch Tuesdays noch mehr Fixes herausgeben um auch nicht Windows 10 Systeme zu patchen.

Es wird noch erwartet, dass viele Hardwarehersteller Firmware- oder BIOS Updates herausgeben um Lücken zu stopfen.

Wird der Bug schon ausgenutzt: Könnte sein, man weiß es einfach nicht. Der Bug existiert schon lange, könnte also gut sein, dass mindestens Geheimdienste dies ausnutzen.

Die nächsten Tage bleibt es jedenfalls spannend in Administratorland und es wird sich zeigen ob diese Patches gut sind oder jetzt mit der heißen Nadel zu Ende gestrickt wurden.

Eine Antwort auf „Spectre und Meltdown“